Wirus rozprzestrzenia się głównie drogą mailową pod postacią plików .PDF, .XLSX czy .DOCX. Należy pamiętać, aby nie otwierać podejrzanych wiadomości zawierających rzekome faktury, listy przewozowe od kurierów czy podsumowania zamówień z serwisów, na których nie dokonywaliśmy transakcji lub zamówień. Na chwilę obecną wirus największe spustoszenie sieje w Ukrainie, jednakże są także zgłoszenia z innych krajów w Europie.

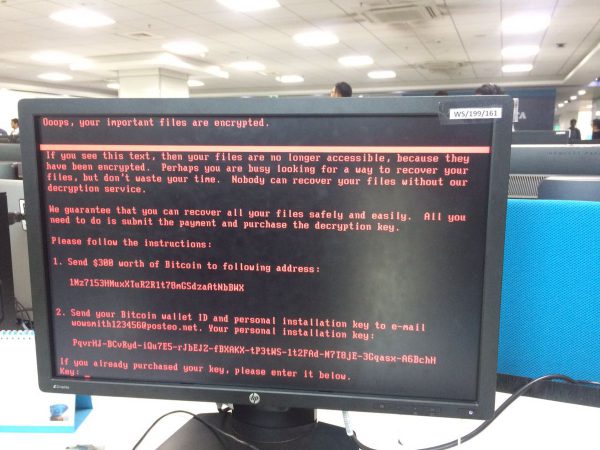

Pierwszym objawem zainfekowania wirusem jest uruchomienie narzędzia CHKDSK – gdy mamy pewność, że system do tej pory używany był prawidłowo i nie nastąpiła przerwa w dostawie energii a mimo to przy starcie systemu uruchamia się narzędzie CHKDSK, należy założyć, że właśnie padliśmy ofiarą ataku i należy jak najszybciej wyłączyć komputer – dane z dysku twardego na tym etapie można jeszcze odzyskać.